La notizia quasi buona: OS X e OS X Server, di per loro, non sono soggetti al bug Heartbleed.

Dopo di che sono tutte notizie cattive o come minimo potenzialmente preoccupanti. Quanto sopra ha un senso solo e unicamente se il sistema funge da server verso Internet: se – vale per il novantanove percento – usiamo qualche altra interfaccia, per esempio il sito ospitato da un provider o un suo server Sftp, per dire, non v’è certezza.

Intanto c’è un elenco di siti che sono stati oppure sono affetti dalla vulnerabilità, o altrimenti non lo sono. Quelli della prima categoria potrebbero avere messo a rischio qualunque tipo di dato, password, carte di credito, coordinate bancarie, acquisti, foto compromettenti, qualunque cosa. Se non hanno aggiornato OpenSsl alla versione più recente e riemesso i certificati Ssl, sono tuttora a rischio.

Per controllare se un sito è vulnerabile, il suo Url va inserito in una pagina test. QuickLoox non è vulnerabile; Muut (ha cambiato nome!) non è vulnerabile. Questo ha purtroppo valenza limitata, come spiego più avanti.

Chi deve ricorrere a strumenti di controllo più raffinati, si rivolga a heartbleed-masstest oppure a Heartbleed.

Si trovano facilmente una descrizione formale e una guida completa al problema. Questa è la descrizione più sintetica possibile, da OpenSsl stesso.

Per avere una idea generale della situazione, questo articolo è al momento il migliore.

La domanda da cento milioni: come quantificare il rischio? Non c’è risposta univoca e ognuno deve ragionare per sé.

Anche i siti che sono a posto potrebbero essere stati vulnerabili (alcuni lo sono stati certamente). Se sono stati vulnerabili, potrebbero essere stati attaccati, oppure no. L’attacco potrebbe avere compromesso nostri dati, o anche no, o solo dati privi di importanza. La vulnerabilità è attiva da due anni e quindi sulla bilancia devono anche stare le due idee contrapposte che molto probabilmente, se fosse accaduto qualcosa di grave ai nostri dati, ce ne saremmo accorti da un pezzo; dall’altra parte, i cattivi meno astuti sono freneticamente al lavoro per sfruttare la falla che non conoscevano, per portarsi via ancora qualche bue prima che tutte le stalle si chiudano.

Si noti che tutti parlano liberamente di OpenSsl ma tecnicamente il problema coinvolge circa il 17,5 percento dei siti che usano Ssl, per circa mezzo milione di siti. Molti più siti sono a posto di quelli che sono vulnerabili. Il problema chiaramente è sapere quali.

Tutti fanno un gran chiasso perché si aggiornino le password; prima di farlo, controllare la vulnerabilità: se un sistema non è stato aggiornato ed è ancora vulnerabile, cambiare la password serve assolutamente a nulla.

La mia diagnosi personale: nella maggior parte dei casi non succede nulla. Questo però non esclude il caso singolo. La situazione è simile al camminare in una strada affollata e piena di borseggiatori. Le probabilità di tornare a casa indenni sono alte; qualcuno, però, si troverà comunque senza portafogli o con la borsetta aperta.

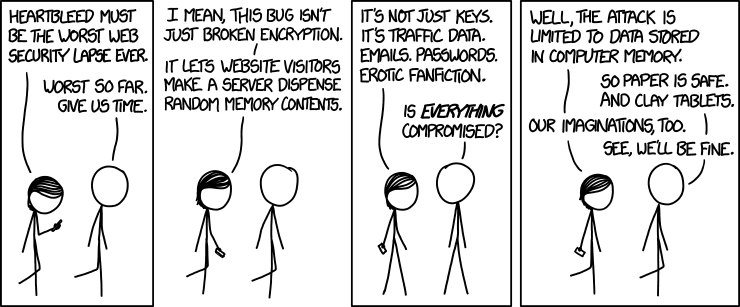

Potrebbe andare peggio? Certo, potrebbe piovere. Ha già detto tutto xkcd.